* 출처는 안랩입니다.

2025년 6월, 새로운 랜섬웨어 그룹 ‘Kawa4096’이 등장했다. 이들은 일본과 미국을 비롯한 다국적 조직을 겨냥하고 있으며, 금융, 교육, 서비스 등 특정 산업군에 국한되지 않고 공격을 확산하고 있다. 아직까지 RaaS(Ransomware as a Service) 운영 여부나 다른 그룹과의 연계성은 확인되지 않았지만, 짧은 기간 동안 여러 국가의 조직을 공격하며 빠르게 주목받고 있다. 이번 글에서는 Kawa4096의 특징과 위협 양상에 대해 살펴보자.

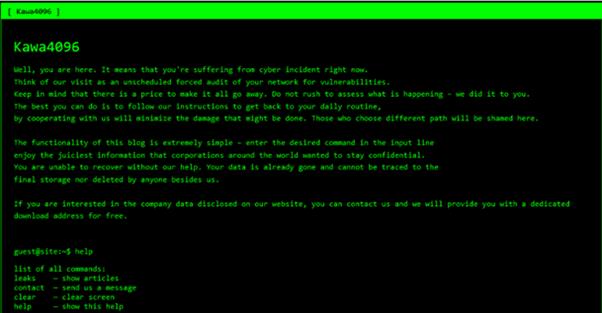

Kawa4096 그룹은 Tor(온라인 트래픽을 감추는 네트워크) 기반의 데이터 유출 사이트를 통해 피해자의 정보를 공개하고 있으며, 탈취한 데이터를 암호화하는 이중 갈취(Double Extortion) 방식을 사용하는 것으로 보인다. 또한, 각 피해자에 대해 전용 클레임 URL을 제공해 데이터 접근을 관리하는 등 조직적이고 체계적인 운영 구조를 갖추고 있는 점이 확인된다. 다만, 몸값 요구 금액의 범위나 협상 방식에 대한 구체적인 정보는 아직 공개되지 않았다.

[그림 1] Kawa4096 랜섬웨어의 데이터 유출 사이트

Kawa4095 그룹 공격 방식

1) 초기 루틴

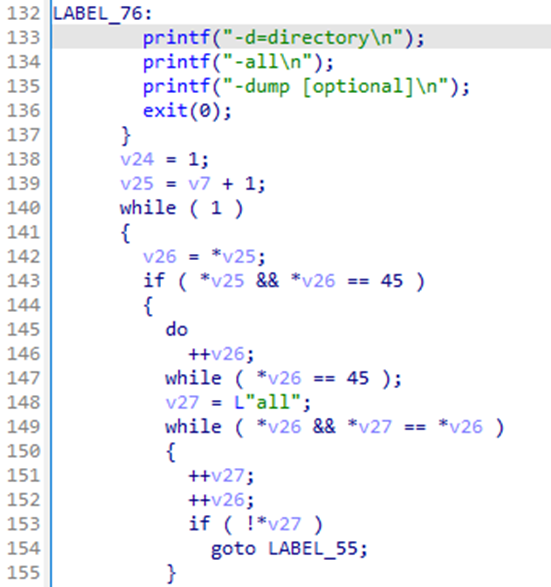

Kawa4095 랜섬웨어는 실행 시 별도의 인자가 없으면 스스로 -all 인자를 추가해 재실행하는 동작을 보인다. 이 모드로 재실행되면 기본으로 설정된 파일군에 대해 전체 암호화가 수행돼 피해 범위가 더 커진다.

[그림 2] Kawa4096 랜섬웨어의 실행 옵션

* 전체내용은 아래에서 확인하세요.

1

1

2

2