* 출처는 안랩입니다.

최근 광고 없이 유튜브를 시청할 수 있어 많은 사용자가 설치해 온 SmartTube 앱에서 서명키 유출 및 악성 라이브러리 삽입 사고가 발생했다. 일부 버전에서는 사용자 동의 없이 데이터를 수집해 전송하는 위험 요소가 확인됐으며, 배포 경로 특성상 일반 사용자가 정상과 악성 버전을 구별하기 어려운 상황이다. 개발자가 긴급 조치를 취해 새로운 서명과 패키지로 앱을 재배포했지만, 기존 사용자는 즉각적인 점검이 필요하다. 이번 사고의 경위를 좀 더 자세히 살펴보자.

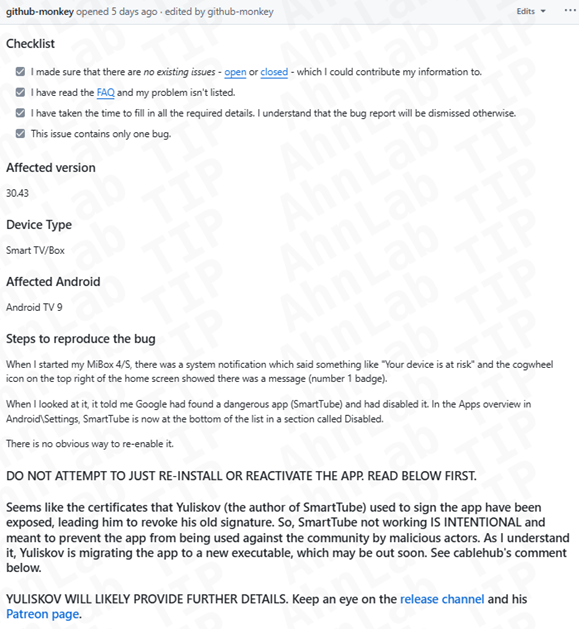

[그림 1] 사용자 신고

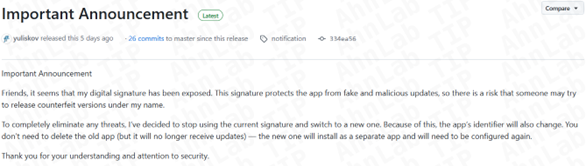

개발자는 서명키 유출 사실과 함께 기존 앱 빌드에 악성 행위를 수행할 가능성이 있는 라이브러리가 포함됐다는 점을 공식적으로 인정했다.

[그림 2] 개발자 공지

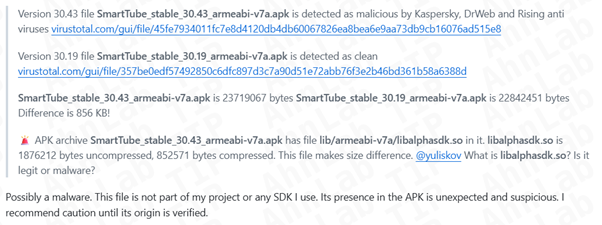

SmartTube 30.51 버전에는 libalphasdk.so라는 정체 불명의 라이브러리가 포함돼 있었다. 해당 라이브러리는 공개된 소스 코드에는 존재하지 않으며, 릴리즈 빌드 과정에서만 삽입된 것으로 추정되고 있다.

문제의 라이브러리는 사용자 동의 없이 백그라운드에서 실행돼 암호화된 채널로 데이터를 수집 및 전송하는 기능이 있었으며, 현재까지 디도스(DDos) 봇넷 등 직접적인 악성 활동은 발견되지 않았지만 향후 악용될 가능성이 충분하다는 점이 우려를 키운다.

[그림 3] Virustotal 내 SmartTube 30.43 버전 탐지

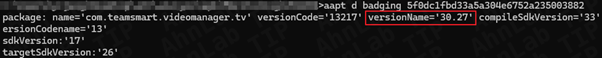

분석 결과, 이 악성 라이브러리는 30.27 버전부터 포함된 것으로 확인됐으며, 깃허브(GitHub) 태그 이력에 기반할 때 약 한 달 전부터 문제가 발생한 것으로 추정된다.

[그림 4] SmartTube 30.27 버전

* 전체내용은 아래에서 확인하세요.

![[응모 완료] 2025 하반기 다나와 히트브랜드 이벤트 응모했어요.](https://img.danawa.com/images/attachFiles/6/938/5937807_18.jpg?fitting=Large|140:105&crop=140:105;*,*)

![[응모 완료] 2025 하반기 다나와 히트브랜드 이벤트](https://img.danawa.com/images/attachFiles/6/938/5937798_18.png?fitting=Large|140:105&crop=140:105;*,*)

![[포인트페스타] 세븐일레븐 모바일상품권 5천원](http://img.danawa.com/shop_img/dasale/goods/456/026/26456_70.jpg?fitting=Large|140:105&crop=140:105;*,*)

![[옥션/지마켓] 빡세특가559만 ASUS ROG STRIX SCAR 16 G635LX-RW047W 게이밍노트북 U9 275HX RTX5090 2.5K MINI LED 32GB 2TB 애니미 매트릭스 Win11](https://img.danawa.com/images/attachFiles/6/938/5937953_18.png?fitting=Large|140:105&crop=140:105;*,*)