* 출처는 안랩입니다.

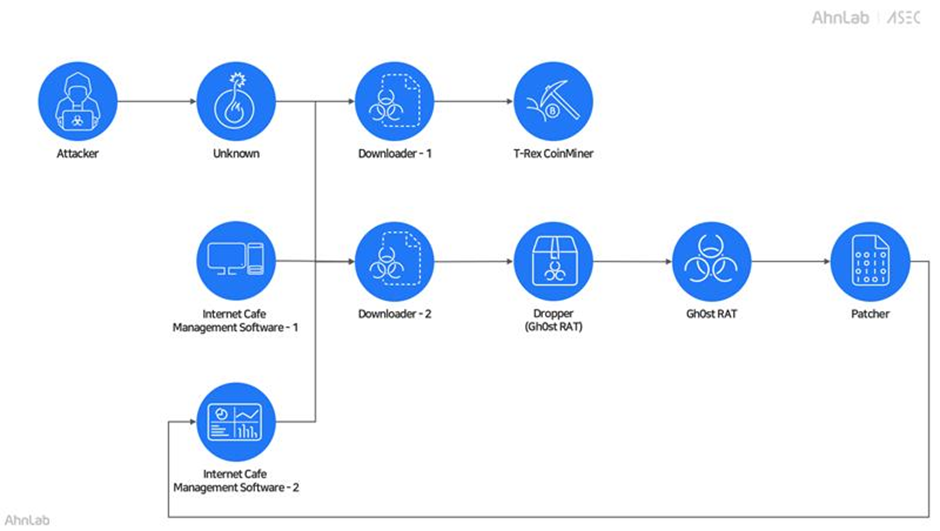

최근 국내 PC방을 겨냥한 코인 마이너 설치 공격 사례가 발견됐다. PC방 대상 공격은 2024년 하반기부터 본격화됐으며, 아직 초기 침투 방식은 정확히 밝혀지지 않았지만, 대부분 PC방 관리 프로그램이 설치된 시스템을 주요 표적으로 삼은 것으로 분석된다. 공격자는 감염 대상 시스템을 제어하기 위해 ‘Gh0st RAT’을 사용했으며, 실제로 확인된 악성코드 대부분이 Gh0st RAT 또는 이를 설치하는 드로퍼(Dropper)로 구성돼 있다. 또한, PC방 관리 프로그램의 메모리를 직접 패치하는 악성코드와 이를 다운로드하는 다운로더(Downloader)도 함께 발견됐다. 이번 글에서는 국내 PC방 시스템을 노린 코인 마이너 설치 과정에 대해 자세히 살펴본다.

1. 공격 정황

PC방에서는 효율적인 손님들의 이용 시간 관리와 과금을 위해 전용 관리 프로그램을 사용한다. 이 프로그램은 손님이 자리에 앉아 로그인하면 즉시 시간을 자동으로 측정하고, 사용 요금 정산, 이벤트 적용 등의 기능도 자동화해 운영자의 업무 부담을 줄인다. 이번에 확인된 공격들은 대부분 국내 모 PC방 관리 프로그램이 설치된 시스템, 즉 PC방 내 관리용 PC를 주요 표적으로 삼은 것이 특징이다. 현재 보안 업계는 공격의 초기 침투 경로를 조사 중이지만, 구체적인 정황은 아직 확인되지 않았다. 공격자는 감염된 시스템이 ‘Gh0st RAT’을 설치해 원격 제어를 수행했으며, 최종적으로 ‘T-Rex’라는 이름의 코인 마이너를 설치해 암호화폐 채굴을 시도한 것으로 드러났다.

[그림 1] 흐름도

* 전체내용은 아래에서 확인하세요.

와

와

![[포인트 마켓] 앱코 K560 축교환 레인보우 무빙 LED 기계식 블랙 (적축)을 예비용으로 하나 구매했네요.](https://img.danawa.com/images/attachFiles/6/822/5821646_1.jpg?fitting=Large|320:240&crop=320:240;*,*)

러

러

![[네이버] 레노버 노트북 아이디어패드 슬림 램8GB NVME256GB (혜택가 35만원대)](https://img.danawa.com/images/attachFiles/6/820/5819830_1.jpg?fitting=Large|320:240&crop=320:240;*,*)

![[네이버 오늘끝딜] 올인원 프로 DM970AGA-L71AR 한정수량 오늘 끝딜 진행!](https://img.danawa.com/images/attachFiles/6/821/5820878_18.png?fitting=Large|320:240&crop=320:240;*,*)