* 출처는 안랩입니다.

암호화폐에 대한 관심이 높아지는 가운데, 이를 노린 사이버 공격도 점점 정교해지고 있다. 최근 안랩은 암호화폐 사용자들을 겨냥해 페이스북 광고를 통해 유포되는 악성코드를 발견했다. 공격자는 유명 암호화폐 거래소인 바이낸스로 위장한 웹사이트를 제작해 사용자가 악성 파일을 다운로드하도록 유도하고, 이를 통해 시스템 정보와 화면 캡처, 브라우저 정보 등을 탈취하는 인포스틸러(InfoStealer)를 실행시킨다. 이번 공격의 주요 방식과 특징을 살펴본다.

사용자가 페이스북 광고에 포함된 ‘더 알아보기’ 또는 ‘다운로드’ 버튼을 클릭할 경우, 바이낸스로 위장한 가짜 거래소 웹사이트로 리다이렉션된다. 다만, 사용자가 페이스북에 로그인되어 있지 않거나, URL에 utm_campaign, utm_content, cid, bid, fbclid, fbid 등의 특정 파라미터가 포함되지 않은 경우에는 위장 사이트가 아닌, 광고와 무관한 일반 사이트로 연결된다.

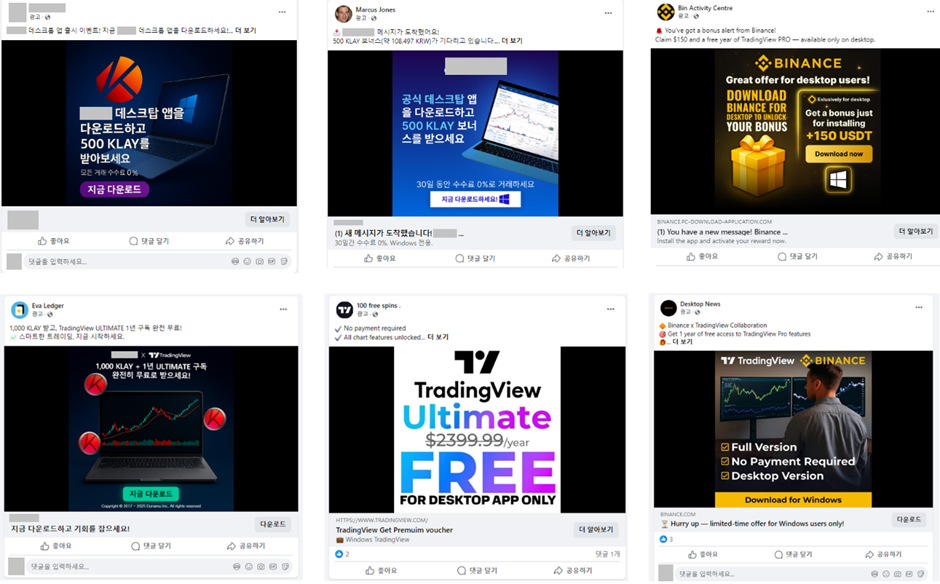

[그림 1] 페이스북 피드에 게시된 가짜 광고

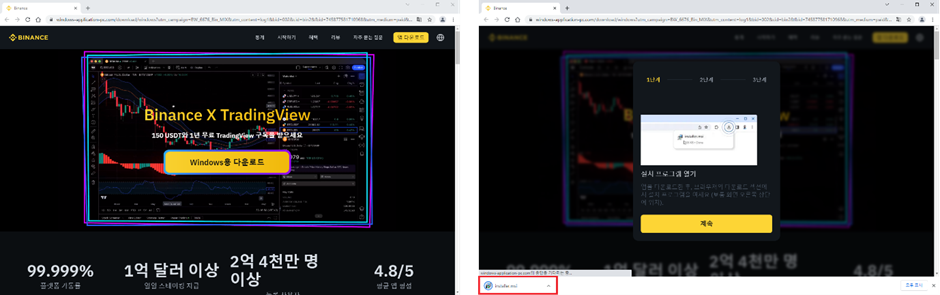

이런 조건을 모두 만족해 사용자가 피싱 사이트에 접속하게 되면, 공격자는 메인 화면에 ‘Windows용 다운로드’ 버튼을 표시해 악성 파일 다운로드를 유도한다.

[그림 2] 바이낸스로 위장한 웹사이트

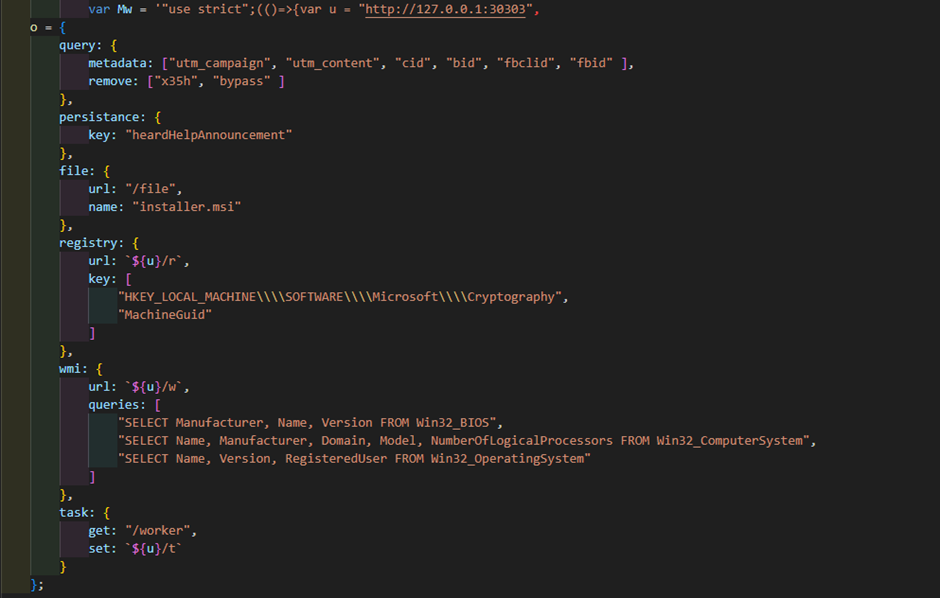

사용자가 다운로드 버튼을 클릭하면 ‘installer.msi’라는 이름의 파일이 다운로드되고, 설치가 진행된다. 설치 과정에서 로컬 호스트의 특정 포트(30303)가 열리며, 이후 위장된 웹사이트가 이 포트를 통해 시스템과 통신을 시도한다. 이때 전달되는 명령은 파라미터에 따라 달라지며, 각 파라미터의 기능은 [표 1]과 같다.

| 파라미터 |

기능 |

| /file |

installer.msi 이름으로 파일 다운로드 |

| /r |

특정 레지스트리에서 GUID(전역 고유 식별자) 조회 |

| /w |

WMI 쿼리문을 이용해 시스템 정보 조회 |

| /worker |

XML 형태의 스케줄러 응답 |

[표 1] 파라미터 별 기능

[그림 3] 피싱 사이트에 로드된 JavaScript 코드 일부

* 전체내용은 아래에서 확인하세요.

https://www.ahnlab.com/ko/contents/content-center/35924

비

비

![[컴] RTX 5050 출시 소비전력 130w 실망감](http://img.danawa.com/new/mdnw/dpg/img/img_n208_2.png) [

[

![[알리] LG 32GS94U(63.9만) 200대 한정수량 역대가! 32인치 4K 게이밍모니터 공구 특가 유튜버 서울리안의 리뷰 영상으로 만나보기(8/18~)](https://img.danawa.com/images/attachFiles/6/870/5869499_18.jpg?fitting=Large|320:240&crop=320:240;*,*)