* 출처는 안랩입니다.

2024년 11월 29일, 개발자 커뮤니티 ‘Dev.to’에서 채용 공고 메일을 가장한 악성코드 유포 사례가 발견됐다. 공격자는 프로젝트 파일이 포함된 비트버킷(BitBucket) 링크를 전달했고, 이를 확인한 피해자는 프로젝트 내부에 악성코드가 숨겨진 것을 알아차리고 이를 커뮤니티에 공유했다. 프로젝트 내부에는 ‘tailwind.config.js’라는 이름으로 존재하는 비버테일(BeaverTail) 악성코드와 함께 ‘car.dll’이라는 이름의 다운로더 악성코드가 포함돼 있었다. 해당 사례를 좀 더 자세히 살펴보자.

[그림 1] 개발자 커뮤니티에서 공개된 공격 사례

현재 링크에서 다운로드는 불가하지만 바이러스토탈(VirusTotal)에서는 “car.dll” 다운로더와 비버테일을 포함하는 압축 파일들이 존재했다. 이들을 기반으로 분석을 수행한 결과, “car.dll”의 실행 로그와 비버테일의 실행 정황이 국내에서도 확인됐다. 비버테일은 해외에서 북한 기반의 공격자들이 사용하는 것으로 알려진 악성코드로, 정보 탈취 및 추가 페이로드를 다운로드하는 기능을 담당한다.

“car.dll” 다운로더는 백도어를 다운로드하는데 윈도우 명령어들을 내부에 구현한 것이 특징이다. 이 방식은 과거 ESET 보고서에서 공개한 라자루스(Lazarus) 그룹의 LightlessCan 악성코드와 유사하다.

1. 공격 정황

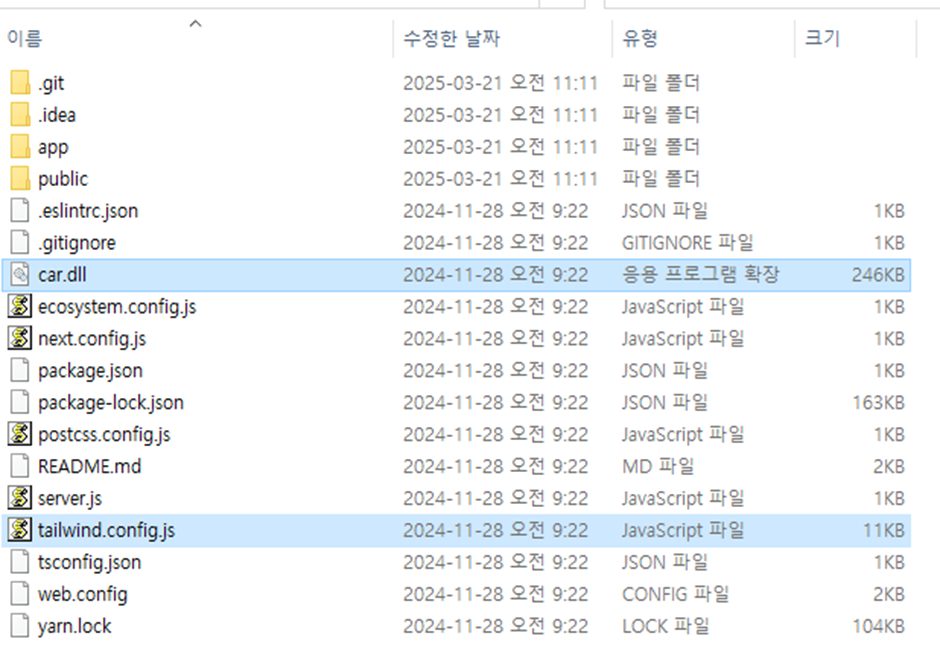

바이러스토탈에서 확보한 프로젝트 파일 내부에는 다음과 같이 다운로더 악성코드인 “car.dll”과 비버테일 악성코드이자 다운로더를 실행하는 기능을 담당하는 “tailwind.confg.js” 파일이 존재한다. 참고로 또 다른 압축 파일에는 유사한 비버테일과 함께 동일한 다운로더가 확인됐는데, 이는 “img_layer_generate.dll”라는 이름으로 유포됐다.

[그림 2] 프로젝트 파일 내부

비버테일은 주로 해외에서 링크드인과 같은 채용을 위장한 피싱 공격 사례에서 유포되는 것으로 알려져 있으며, 국내에서도 연관 사례가 확인됐다. 위 사례 또한 해외 사례이지만, 국내에서도 연관 로그가 확인된다. 설치 경로도 해당 포스팅에서 언급한 것과 유사하게 “autopart” 키워드가 포함된 “%SystemDrive%\0_***workfile\_work\autosquare\autopart\car.dll”인 것을 보면 동일 사례로 추정된다.

[그림 3] 다운로더 악성코드 실행 로그

이 외에도 다운로더가 설치된 시스템에서 다음과 같이 몇 분 후 비버테일로 추정되는 로그가 확인되기도 했다. Curl을 이용해 다운로드한다는 점과 다운로드되는 파일의 이름인 ‘p.zi’와 ‘p2.zip’은 비버테일의 알려진 행위이다. 또한, 다운로드 주소도 2024년 11월, 지스케일러(Zscaler)가 공개한 비버테일 관련 보고서에서 언급된 주소와 동일하다.

* 전체내용은 아래에서 확인하세요.

![삼성이 미쳤나 봐요...가격 듣고 놀란 32인치 게이밍 모니터 역대급 가성비 리뷰 [프리미엄 리포터]](https://img.danawa.com/images/attachFiles/6/970/5969867_1.jpeg?shrink=320:180)

![HDR 1400이 여기서 왜 나와?" 미친 스펙의 27인치 Mini LED 모니터, 앱코가 사고 쳤습니다. [프리미엄 리포터V]](https://img.danawa.com/images/attachFiles/6/970/5969633_1.jpeg?shrink=320:180)

![[포인트 마켓] 한정판! 2026 다나와 굿즈 2종 세트 (1차)](http://img.danawa.com/shop_img/dasale/goods/489/026/26489_70.jpg?fitting=Large|140:105&crop=140:105;*,*)

![[쿠팡] HP 255 G10 시리즈 사무용 노트북 쿠팡 할인 진행 중-★](https://img.danawa.com/images/attachFiles/6/970/5969597_18.jpg?fitting=Large|140:105&crop=140:105;*,*)