* 출처는 안랩입니다.

최근 민생회복 소비쿠폰 신청 기간을 맞아 카드사 명의의 문자나 이메일을 받는 일이 많아지면서, 이를 노린 보안 위협에 대한 주의가 요구되고 있다. 안랩에 따르면, 공격자는 카드사 보안 메일 인증창을 사칭한 악성 LNK 파일을 유포해 사용자가 이를 실행하도록 유도하고, 악성 DLL을 통해 키로깅 및 정보탈취를 시도한 정황이 포착됐다. 특히 이번 공격은 HTML 파일을 미끼로 사용하고, 탐지를 피하기 위해 정교한 기법까지 더해 위협 수준이 더 높아졌다.

이번 사례를 통해 드러난 주요 공격 방식을 살펴보자.

카드사 보안 메일 인증창을 사칭한 악성 LNK 파일명은 다음과 같다.

- **card_detail_20250610.html.lnk

그동안은 공격자가 파워셸(PowerShell) 스크립트를 활용해 키로깅과 정보 탈취를 시도했으나, 이번에는 DLL 파일을 내려받아 동일한 목적을 수행한 점이 특징이다. 또한, LNK 파일 실행 시 사용자가 의심하지 않도록 정상 파일을 함께 실행시키는데, 이 파일을 ‘디코이 파일’이라 부른다. 기존에는 주로 문서 형식이 디코이 파일로 사용됐지만, 이번 사례에서는 예외적으로 HTML 파일이 사용됐다.

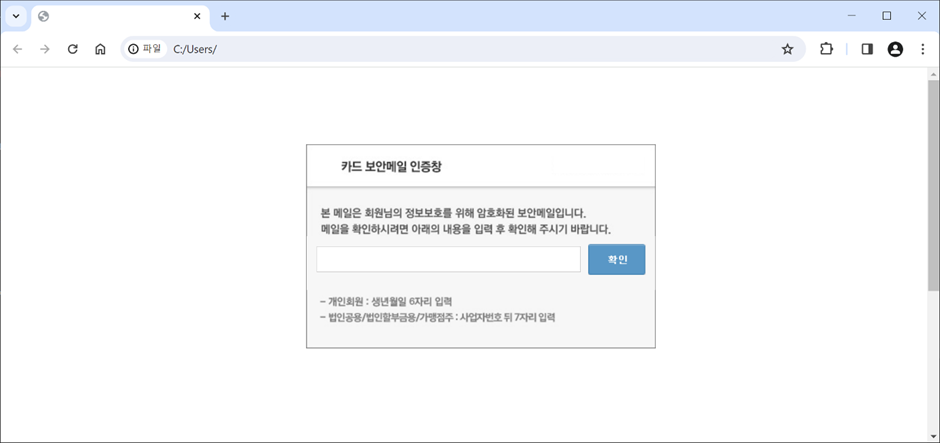

사용자가 LNK 파일을 실행하면 공격자의 서버에서 추가 HTA 파일과 미끼 문서(HTML)를 temp 폴더에 다운로드해 실행한다. 미끼 문서의 예시는 [그림 1]과 같다.

[그림1] 카드사 보안 메일 인증창으로 위장한 미끼 문서

* 전체내용은 아래에서 확인하세요.

https://www.ahnlab.com/ko/contents/content-center/35913

![샘 알트만 “챗GPT로 심리 상담하면 비밀 보장 안 된다” 경고/ 25년 7월 마지막 주 [주간 AI 뉴스] #aimaters #ai매터스 #ai뉴스](https://img.danawa.com/images/attachFiles/6/860/5859394_1.jpeg?shrink=320:180)