* 출처는 안랩입니다.

2025년 상반기, 다양한 랜섬웨어 그룹들이 새로운 데이터 유출 사이트(Dedicated Leak Site, DLS)를 개설하며 공격 활동을 활발히 이어가고 있다. 이 중에서도 ‘건라(Gunra)’ 랜섬웨어는 콘티(Conti) 소스코드를 기반으로 정교한 암호화 로직과 공격 전략을 앞세워 새롭게 등장한 위협으로 주목받고 있다. 특히 협상 압박을 위한 시간 제한, 감염 경로 세분화, 선택적 파일 암호화 등 기존과는 다른 특징을 보인다. 이번 글에서는 건라 랜섬웨어의 암호화 방식, 감염 특성 등 주요 위협 요소를 알아본다.

건라 랜섬웨어의 초기 활동은 2025년 4월 10일 처음 확인됐다. 이 랜섬웨어는 악명 높은 콘티 랜섬웨어와 코드 유사성이 발견됐으며, 콘티의 소스코드를 일부 재활용한 것 것으로 분석된다. 특히 신속한 협상 프로세스와 사회공학적 압박 수단을 강화한 점에서 차별화되며, 협상 시작을 5일 이내로 제안하는 시간적 압박 전략이 차별점으로 꼽힌다.

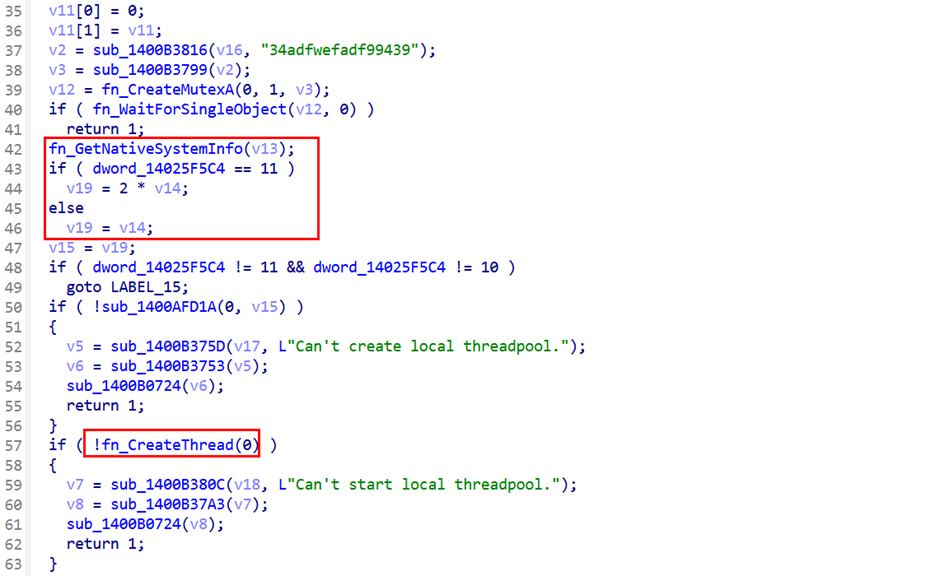

건라 랜섬웨어는 파일을 암호화하기 위해 암호화 루틴을 가진 스레드를 생성한다. 이때, 사용자 CPU의 논리 코어 수를 확인해 스레드를 생성한다.

[그림 1] 건라 랜섬웨어의 스레드 생성

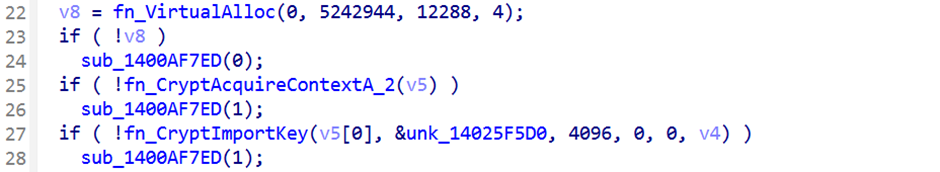

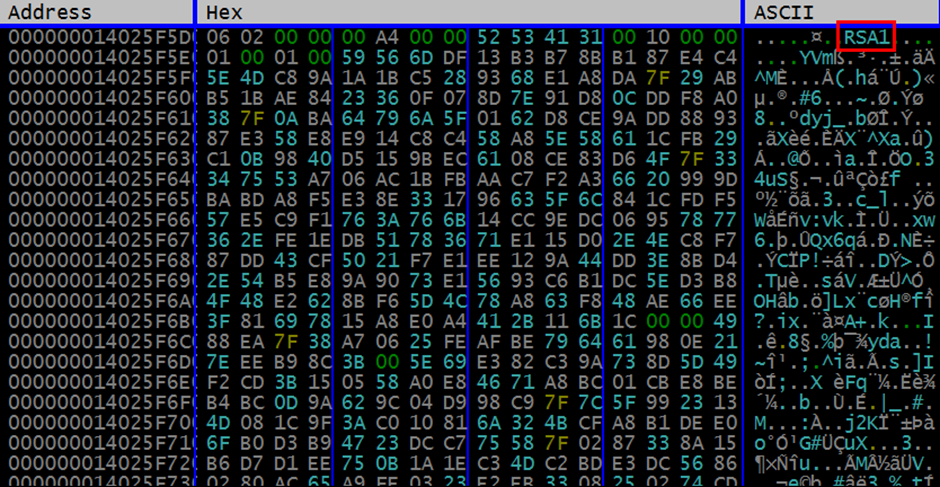

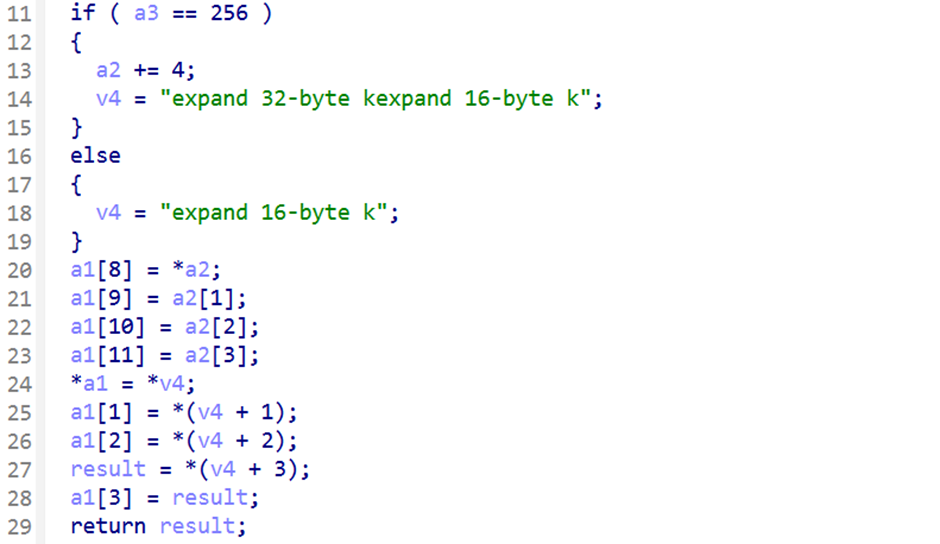

생성된 스레드에서는 파일 내부에 존재하는 RSA 공개키를 사용해 RSA 키를 생성한다. 생성된 RSA 키는 ChaCha20 키를 만드는데 사용되며, 최종적으로 만들어진 ChaCha20 키는 [그림 4], [그림 5]과 같이 파일 암호화 루틴에서 사용된다.

[그림 2] RSA 키 생성

[그림 3] 파일 내부에 존재하는 공개키

[그림 4] ChaCha20 키 생성

* 전체내용은 아래에서 확인하세요.

![[다나와] ASUS 비보북S 16 라이젠7 윈11홈 램16GB NVME512GB (혜택가 90만대)](http://img.danawa.com/images/attachFiles/6/857/5857000_18.png?fitting=Large|320:240&crop=320:240;*,*)

![샘 알트만 “챗GPT로 심리 상담하면 비밀 보장 안 된다” 경고/ 25년 7월 마지막 주 [주간 AI 뉴스] #aimaters #ai매터스 #ai뉴스](https://img.danawa.com/images/attachFiles/6/860/5859394_1.jpeg?shrink=320:180)