* 출처는 안랩입니다.

비스트(Beast) 랜섬웨어 그룹은 2025년 2월 서비스형 랜섬웨어(RaaS) 형태로 등장해, 같은 해 7월 토르(Tor) 기반 유출 사이트를 개설하며 활발한 활동을 이어가고 있다. 이들은 제조, 건설, 의료, 교육 등 다양한 산업을 공격 대상으로 삼아 전 세계 16개 조직의 데이터를 공개했다. SMB 스캔을 통한 네트워크 확산, 피싱 이메일(저작권 침해 경고, 가짜 이력서 위장), 비다르(Vidar) 인포스틸러 등을 이용해 침투하며, 동시에 복구 차단 기법을 병행한다. ChaCha20 기반 암호화와 섀도우 카피 삭제 등을 통해 복호화가 사실상 불가능한 수준의 피해를 유발한다. 이처럼 정교하게 진화한 비스트 랜섬웨어의 주요 특징과 대응 방안을 살펴보자.

[그림 1] BEAST 랜섬웨어 그룹의 DLS

초기 루틴

1. 공격 대상 시스템 필터링

비스트 그룹은 GetLocaleInfo, GetSystemDefaultUILanguage 같은 윈도우 API를 통해 시스템의 국가언어 설정을 확인하고, 미리 지정된 지역에 해당하면 실행을 중단하도록 설계돼 있다. 이러한 지역 회피 로직은 실행 환경의 로케일(Locale) 정보를 기준으로 공격 여부를 결정함으로써 특정 국가에서는 랜섬웨어 행위를 수행하지 않고 즉시 종료된다. 함수를 이용해 해당 랜섬웨어가 동작하는 대상 국가를 필터링하며, 각 WINAPI로부터 시스템의 기본 설정된 국가나 언어 설정을 기반으로 공격자가 사전에 명시한 지역일 경우에는 랜섬웨어 행위를 수행하지 않고 곧바로 종료된다.

|

윈도우 API |

제외 국가 |

|

GetLocaleInfo |

아르메니아, 아제르바이잔, 벨라루스, 조지아, 카자흐스탄, 키르기스스탄, 몰도바, 러시아, 타지키스탄, 투르크메니스탄, 우크라이나, 우즈베키스탄, 아르헨티나, 키프로스, 베트남 |

|

GetSystemDefaultUILanguage |

아르메니아, 아제르바이잔(라틴·키릴), 벨라루스, 조지아, 카자흐스탄, 키르기스스탄, 몰도바, 러시아(러시아·몰도바), 타지키스탄, 투르크메니스탄, 우크라이나, 우즈베키스탄(라틴·키릴) |

[표 1] 공격 대상 시스템 필터링 목록

*로케일: 사용자의 언어, 국가, 사용자 인터페이스에서 사용자가 선호하는 표시 방식을 지정하는 설정

이 두 API에서 제외되는 국가들은 대부분 과거 구(舊) 소련에 속했거나 러시아의 정치·경제적 영향권에 있는 지역이다. 아르메니아, 아제르바이잔, 벨라루스, 조지아, 카자흐스탄, 키르기스스탄, 몰도바, 러시아, 타지키스탄, 투르크메니스탄, 우크라이나, 우즈베키스탄 등은 모두 과거 소비에트 연방 구성국으로, 현재도 CIS(독립국가연합) 혹은 러시아 주도의 지역 협력체에 포함된다.

따라서 이들 국가를 코드 상에서 제외하거나 실행을 회피하는 로직은 일반적으로 “러시아 및 CIS 지역 사용자는 감염·탐지 리스크가 높으므로 악성코드가 실행을 회피하는 지역 제한”의 목적으로 사용되는 것으로 해석된다.

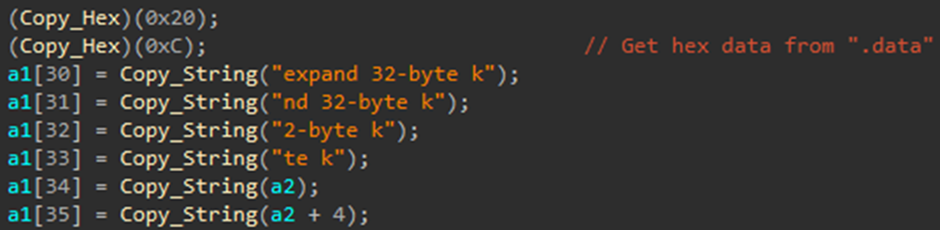

2. .data 섹션 복호화

프로그램은 실행 시 .data 영역에서 “!!!CONFIG!!!”와 “!!!PASSWORD!!!” 문자열의 존재 여부를 확인하며, 두 문자열이 모두 존재하지 않을 경우 .data 영역의 상위 0x30바이트를 추출해 특정 문자열과 결합한 값을 활용해 ChaCha20 알고리즘을 구성한다. 이를 기반으로 .data 영역의 나머지 암호화된 데이터를 복호화한다.

[그림 2] ChaCha20 알고리즘의 구성 요소 “expand 32-byte k”

* 전체내용은 아래에서 확인하세요.

![[주간 랭킹] 14위](https://img.danawa.com/images/attachFiles/6/969/5968103_18.jpg?fitting=Large|140:105&crop=140:105;*,*)

![[포인트 마켓] 한정판! 2026 다나와 굿즈 보온보냉백 3개 세트](http://img.danawa.com/shop_img/dasale/goods/493/026/26493_70.jpg?fitting=Large|140:105&crop=140:105;*,*)